خلافکاران سایبری جعبه ابزار بزرگی برای حمله و رخنه به حفره های امنیتی سیستم های کامپیوتری و دزدیدن اطلاعات کاربران دارند. آنها از روشهای مختلف برای این منظور استفاده میکنند. در این قسمت، تعدادی از روشها و عملکردهای آنها را معرفی میکنیم.

Denial of Service

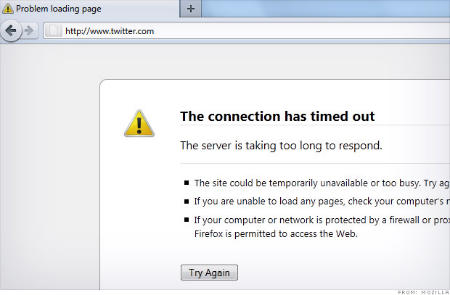

حمله های سایبری Denial of Service را از نظر تکنیکی نمی توان نوعی «هک» دانست. به این دلیل که آنها بدون وارد شدن به سیستم، کار خود را انجام می دهند. DoS روش ساده

هکرهایDoS ، گاهی برای Down کردن وب سایت های بزرگ تر روش های جالبی دارند. آنها گاهی از باتنت ها استفاده می کنند. گاهی نیز با تعداد زیادی از کامپیوترهای ویروسی (کامپیوتر زامبی) به طور هم زمان به ارسال تقاضاهای بی شمار به سرور موردنظر اقدام می کنند. در این حالت، وب سایت های مورد حمله، کار خاصی برای مقابله در برابر این نوع حملات نمی توانند انجام دهند. مگر اینکه سرورهای متعددی خریداری کنند و از لحاظ سخت افزاری فوق العاده قوی باشند.

پاول آسادوریان – مدیر عامل شرکت مشاور امنیتی PaulDotCom – در این رابطه می گوید:«مقابله و دفاع در برابر حملات سایبری DoS بسیار مشکل است.» او همچنین اضافه می کند:«اما جای خوشبختی باقی است که هکرها هنگام داون کردن سرور موردنظر هیچ گونه اطلاعاتی از قربانی خود نمی دزدند.»

تزریق SQL یا SQL Injection

گاهی هکرها از روش «گوگل هک» بهره می گیرند. در این شیوه آنها با استفاده از موتور جستوجو نمونه های کش شده پیغام های خطای صفحه های مختلف وب سایت ها را می یابند تا نقاط آسیب پذیری را کشف کنند. گاهی اوقات نیز کلمات نامفهوم در جعبه جستوجوی وب سایت مورد نظر تایپ می کنند تا پیغام های خطا را از دیتابیس SQL سایت دریافت کنند.

این پیغام های خطا که برای کاربران عادی خیلی معمولی و بی ارزش به نظر می رسند، برای هکرهای ارزش اطلاعاتی فراوانی دارند. آنها با این پیغام ها اطلاعات فراوانی از سایت موردنظر کسب می کنند. گاهی این اطلاعات به قدری کافی هستند که هکر به راحتی حفره های امنیتی سایت موردنظر را پیدا و کدهای بدافزار خود را داخل بانک اطلاعاتی آن تزریق می کند. این نوع حمله سایبری را به اصطلاح تزریق SQL می گویند.

تزریق SQL برای دسترسی به محتویات بانک اطلاعاتی سایت موردنظر و دزدیدن اطلاعات کاربران آن، همچون نام کاربری و رمزعبور استفاده می شود. هکرها از این روش، همچنین برای آلوده کردن کامپیوتر بازدیدکننده های وب سایت های موردنظرشان به انواع بدافزارها استفاده می کنند.

بر اساس آمار منتشر شده از طرف مرکز تحقیقات امنیتی Verizon، حدود ۱۴ درصد از هک هایی که در سال گذشته میلادی رخ داده، از نوع تزریق SQL بوده اند.

مقابله و دفاع در برابر حملات تزریق SQL غیرممکن نیست، اما مشکل است. به ویژه برای وب سایت های بزرگ تر، دفاع در مقابل چنین حملاتی سخت تر خواهد بود، زیرا کدهای پیچیده تری دارند. برای پیشگیری و دفاع در مقابل حملات سایبری تزریق SQL، باید از چندین لایه حفاظتی استفاده کنید. همچنین باید همه کدهای سایت را بررسی کرده و مطمئن شوید آسیب پذیر نیستند. هیچ گونه حفره امنیتی ندارند. بدافزار یا ویروسی به آنها نفوذ نکرده است. و اگر دیتابیس حاوی اطلاعاتی ناشناخته بود، بلافاصله آن را پیدا کرده و فعالیتش را قطع کنید.