اگرچه تهدیدات ایمیلهای فیشینگ غیرحرفهای به اندازه گذشته جدی نیست اما همچنان امنیت کاربران را تهدید میکنند. با گذشت زمان تکنیکهای فیشینگ پیچیده با سطح ابهام زیاد از جمله تکنیکهای دستکاری تصویر جایگزین تکنیکهای قدیمی شده و برای کارمندان، کارشناسان فناوری اطلاعات و سازمانها مشکلآفرین میشوند.

فیشینگ تصویری چگونه کار میکند؟

تکنیکهای فیشینگ مبتنی بر تصویر شامل انواع مختلفی هستند. میتوان کل محتوای بصری یک ایمیل را در قالب یک فایل PNG یا JPG ذخیره کرد. این تصویر با محاسبه یک هش رمزنگاری شده از فایل، به راحتی قابل شناسایی است. در صورت شناسایی همان تصویر در حملات فیشینگ قبلی، هر ایمیلی حاوی آن تصویر در آینده مسدود خواهد شد.

مهاجمان سایبری برای دور زدن فیلترهای امضا، تصاویر را به چندین روش دستکاری میکنند از جمله:

- کشیدن تصویر؛

- تغییر رنگ یا تن تصویر؛

- فشردهسازی تصویر؛

- اضافه کردن مقداری نویز به تصویر.

این تکنیکها معمولاً طراحی ظریفی دارند و چشم انسان قادر به تشخیصشان نیست اما برای یک فیلتر امضا، این تغییر چشمگیر و مهم است. با استفاده از این روش هش تصویر کاملاً تغییر کرده و ارتباط آن با ایمیلهای فیشینگ گذشته قابل تشخیص نخواهد بود. در نتیجه ایمیلهای فیشینگی که توسط بخش فناوری اطلاعات مسدود شدهاند همچنان به دست کاربران میرسند.

این تصاویر همچنین در خود ایمیل تعبیه نمیشوند بلکه روی سرور راه دور و در یک دامنه مغتیر مثل ویکی پدیا، گیتهاب یا گوگل قرار میگیرند. این روش چندین مزیت دارد. اولاً برای کاربر در ایمیل فقط یک تصویر قابل مشاهده است اما فیلتر اسپم یک لینک میبیند. اگر این لینک روی یک سایت معتبر میزبانی شده باشد (که معمولاً هم همینطور است)، ایمیل از اسکن اعتبار فیلتر عبور میکند. همچنین فیلتر قادر به تحلیل محتوای متنی درج شده در تصویر نیست. بنابراین هکرها میتوانند نشانههای فیشینگ مثل لحن بیان یا کلیدواژههای مشکوک را مخفی کنند.

همچنین پیشنهاد میشود: فایروال F5: آشنایی با انواع فایروالهای پلتفرم BIG-IP

نمونهای از فیشینگ تصویری

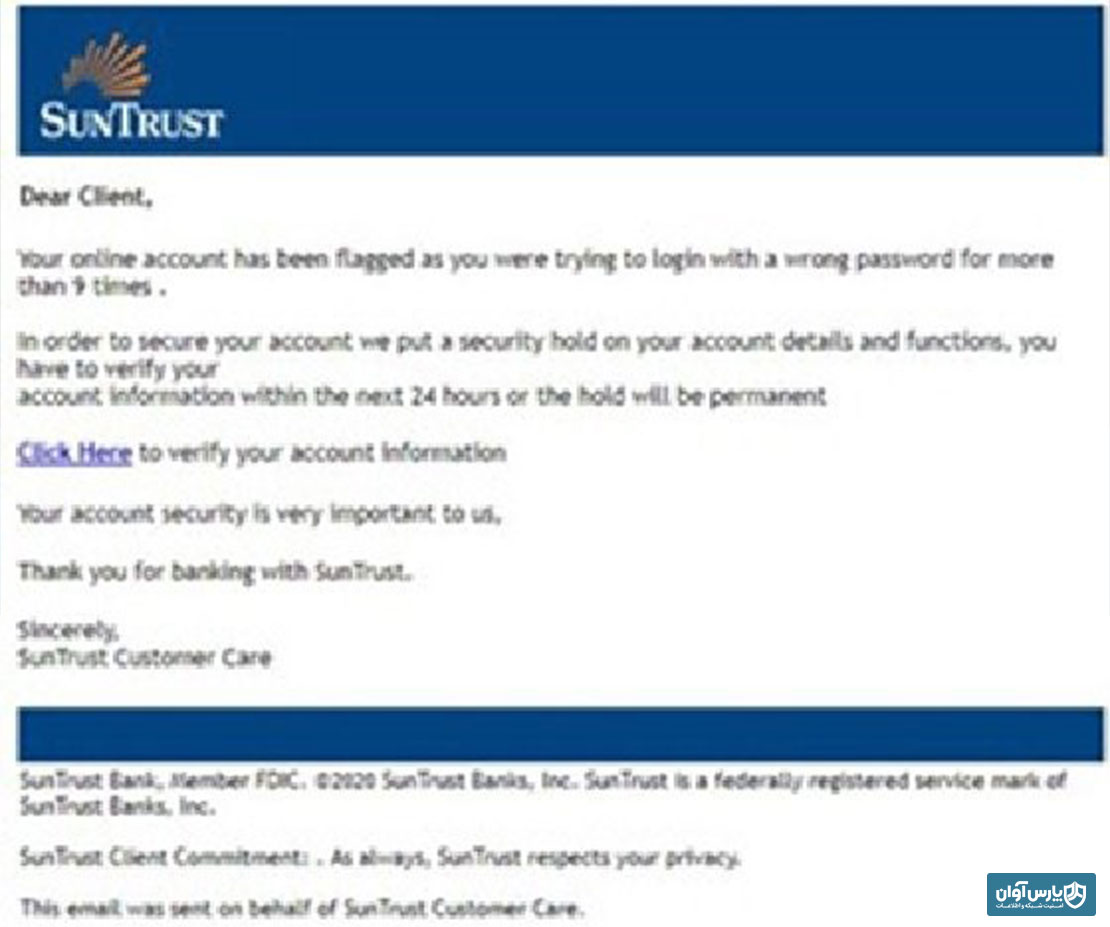

در اینجا یک نمونه از ایمیلهای فیشینگ تصویری را که تحت عنوان بانک SunTrust ارسال شدهاند مشاهده میکنید. این ایمیل یک ترکیب HTML از متن و تصاویر نیست بلکه یک اسکرین شات است. دریافتکنندگان چنین ایمیلی تشخیص نمیدهند که محتوای این ایمیل اسکرین شات است و فیلتر ایمیل هم قادر به تشخیص محتوای عکس نیست.

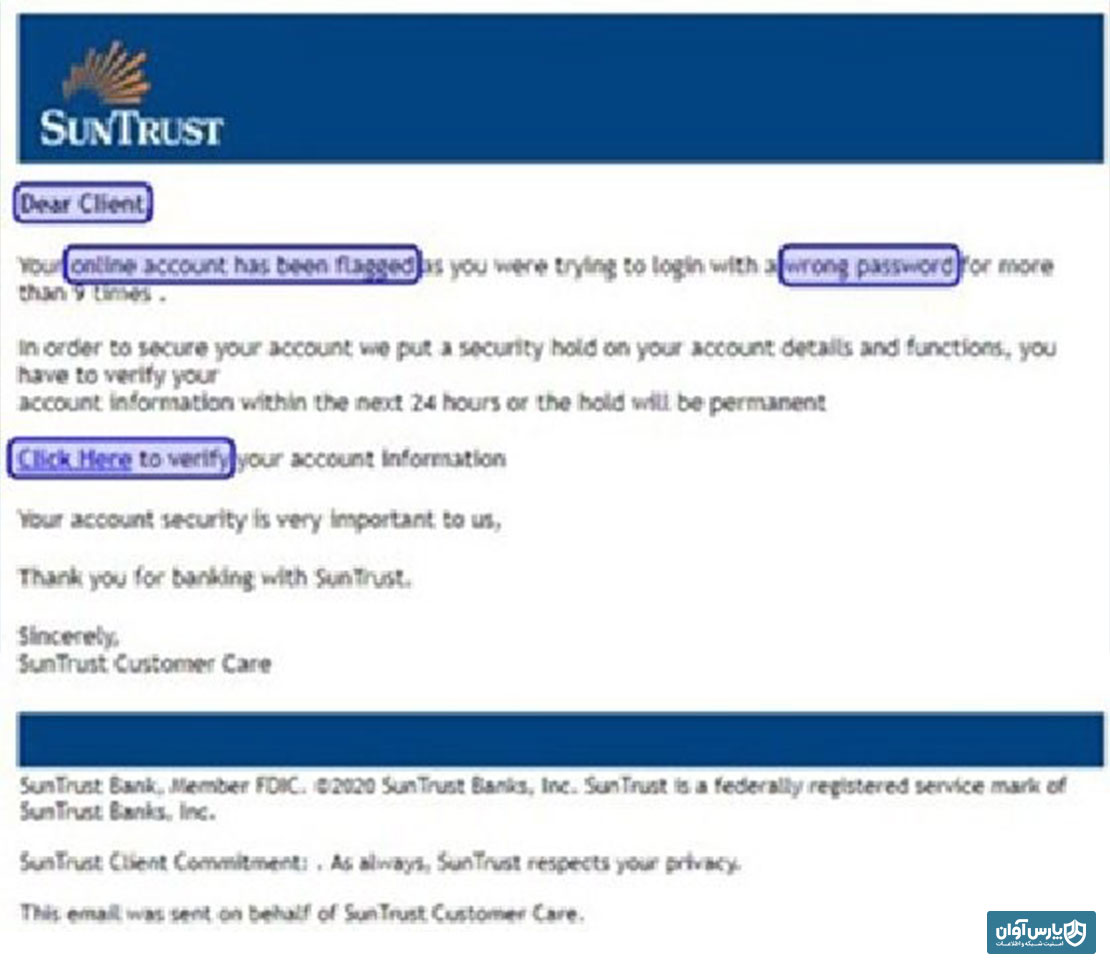

در این ایمیل فیشینگ تصویری از یک اسکرین شات برای جعل هویت یک بانک معتبر استفاده شده است. اگر فیلتر ایمیل قابلیت تحلیل متن اسکرین شات بالا را داشت، چند کلمهای که نشاندهنده فیشینگ هستند را علامتگذاری میکرد. کلمات مشکوک در این تصویر مشخص شدهاند.

فیتلرها قادر به تشخیص کلمات مشکوک به کار رفته در ایمیلهای فیشینگ تصویری نیستند.

چنین تکنیکی در ایمیلهای اخاذی هم کاربرد زیادی دارد. ایمیلهای اخاذی نوعی ایمیل فیشینگ هستند که معمولاً یک لینک برای پرداخت با بیتکوین در آنها درج شده است.

منبع: techtarget